IT

Glitch: Cybercybercyber

Ist halt wie das Wetter. Da kann man nichts machen.

ORF: Cyberattacken besonders häufig in Ferien

Schuld bei Opfern gering

Denn Belegschaften sind an diesen Tagen häufig ausgedünnt und viele Menschen auf Urlaub. Da bestehe „sicher ein Zusammenhang“ mit den Cyberangriffen, sagt Kieseberg. Bei den Cyberangriffen auf Korneuburg und die Therme Laa könne man die Schuld allerdings nicht bei den Opfern – etwa etwaiger Sicherheitslücken oder Unachtsamkeit – suchen, sagt Kieseberg. Eine hundertprozentige Sicherheit vor Cyberattacken gebe es nicht.

Glitch: Fachkräftemangel

Schlimm dieser Fachkräftemangel, wenn nicht Mal die Inflation abgegolten wird.

Krone: IT-KV: Beschäftigte machen ihrem Ärger Luft

Das Letztangebot der Arbeitgeber lag laut Gewerkschaft GPA bei 6,25 Prozent auf die IST-Gehaltssumme und 7,25 Prozent auf die kollektivvertraglichen Mindestgehälter. Verhandlungsbasis ist die Jahresinflation von 7,75 Prozent.

Update 20240217: Nach dem Abschluss der Beamten, Pensionisten, Gesundheitssystem, Metaller, Handel mit jeweils 9,x% gibt’s in der IT auch einen Abschluss

ORF: Einigung auf IT-KV: Plus von 7,25 bzw. 7,8 Prozent

Glitch: Klimaticket

Futurezone: Hoher Andrang auf Klimaticket lässt Server abstürzen

Wie viele Zugriffe waren das denn?

ORF: 6.646 Klimatickets am ersten Tag verkauft

6000 Zugriffe… am Tag, nicht pro Sekunde! Und schon gibt’s Probleme.

Die hätten jemanden fragen sollen, der sich mit sowas auskennt.

IT-SECX 2019

Gedanken und Notizen zur diesjährigen IT-SecX der FH St. Pölten.

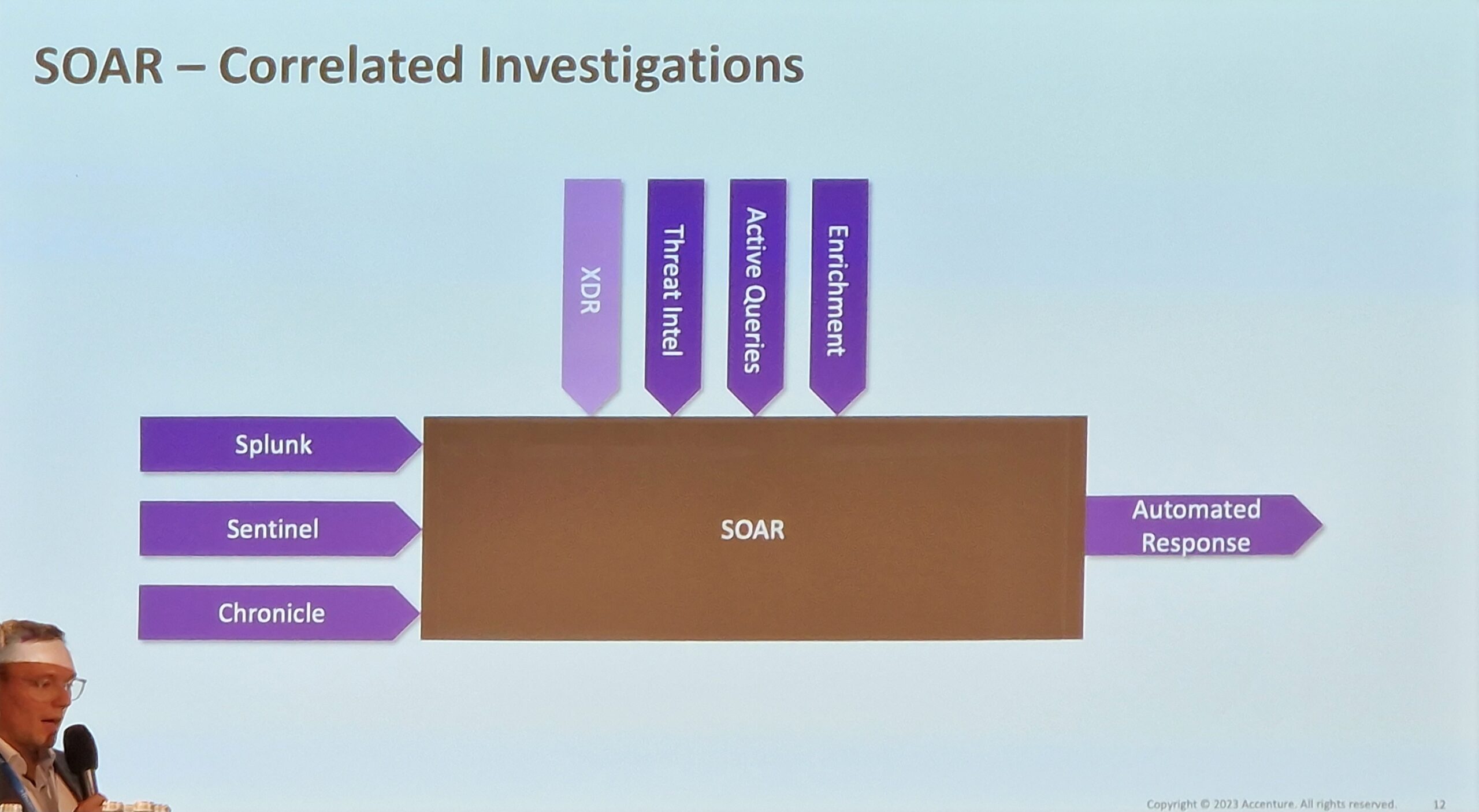

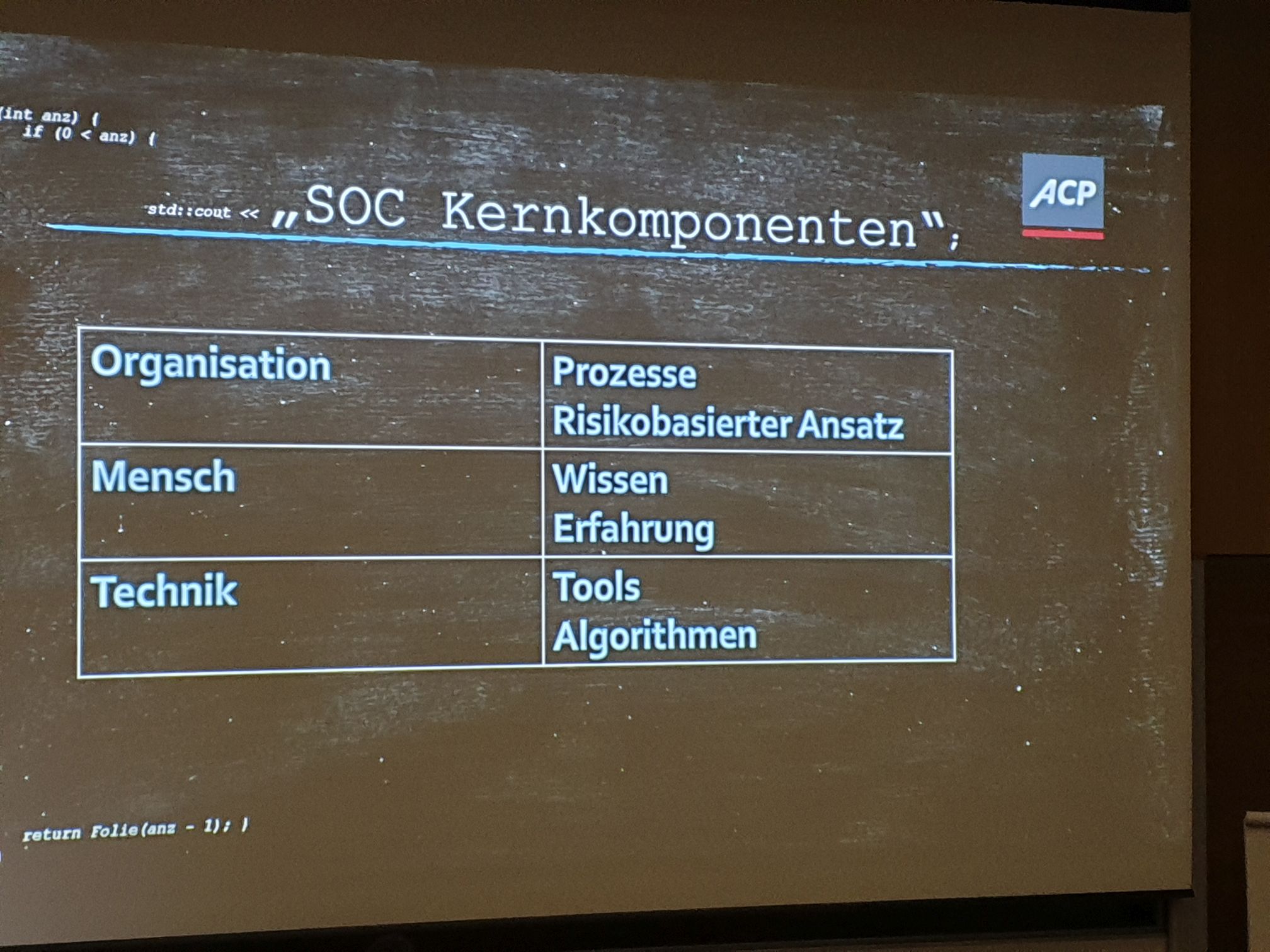

„24 Hours Inside SOC“ – Ein Blick hinter die Kulissen

Wie wird ein Security Operations Center angegangen. Häufig, von unten nach oben, also Technik, Menschen, Prozesse statt umgekehrt:

Wie soll man festellen wer der Angreifer ist?

Wie üblich: Zuerst war es immer ein False Positive….

Vertrauen ist gut, Pentests sind besser: Sicherheitsprobleme in Active Directory Forests

Eine gute Darstellung davon, wie man aus einer (Sub)Domain Zugriffe bis zum Administrator in der übergeordneten Domain im Forest bekommt.

No „Black Out“ – Nationale Maßnahmen zur Absicherung intelligenter Messsysteme

Ein guter Vortrag über die in Österreich getroffenen Sicherheitsmaßnahmen für Smart Meter. Die Hoffnung lebt, dass das bei uns besser umgesetzt wird, wie in Deutschland und anderen Ländern!

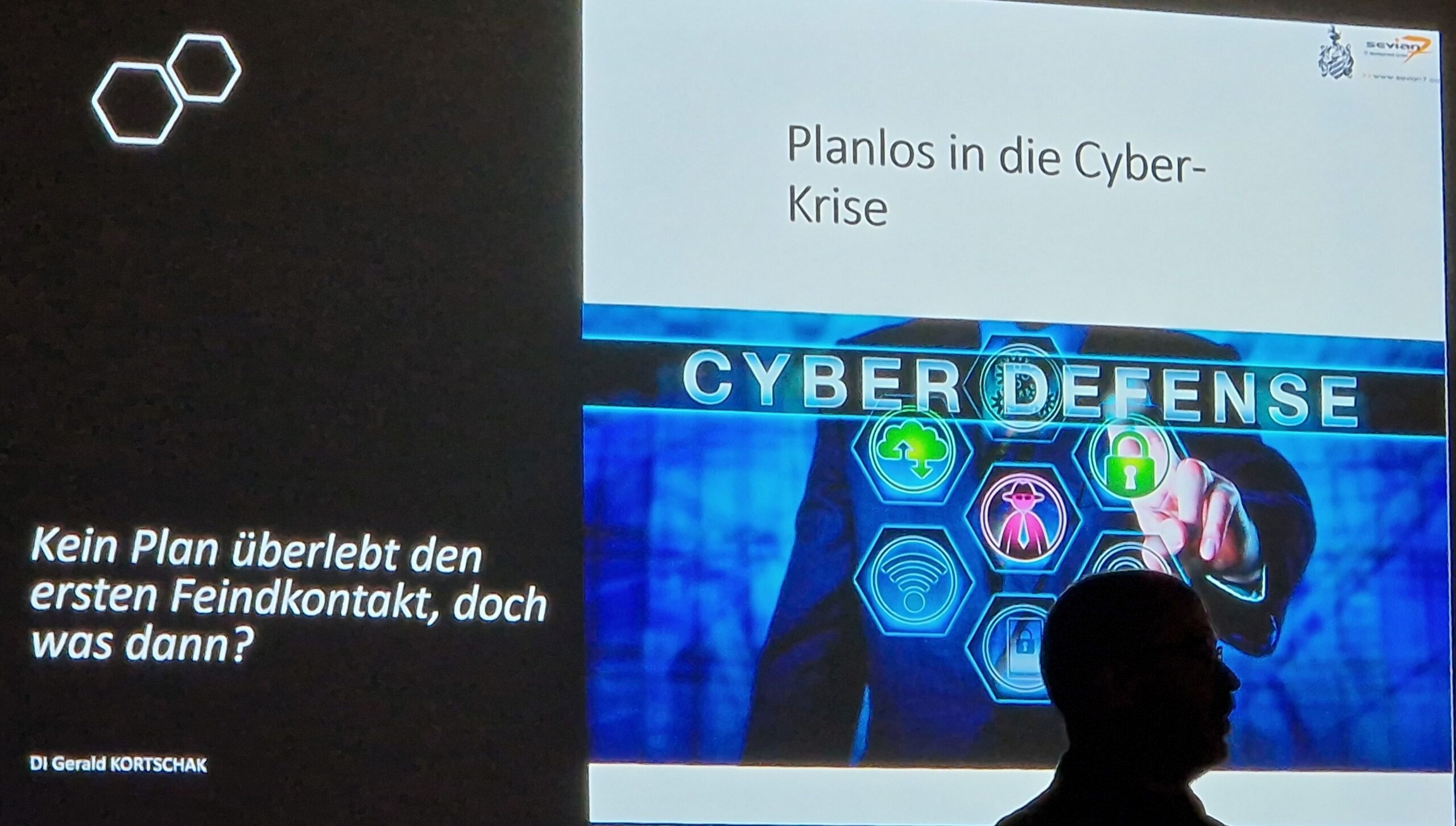

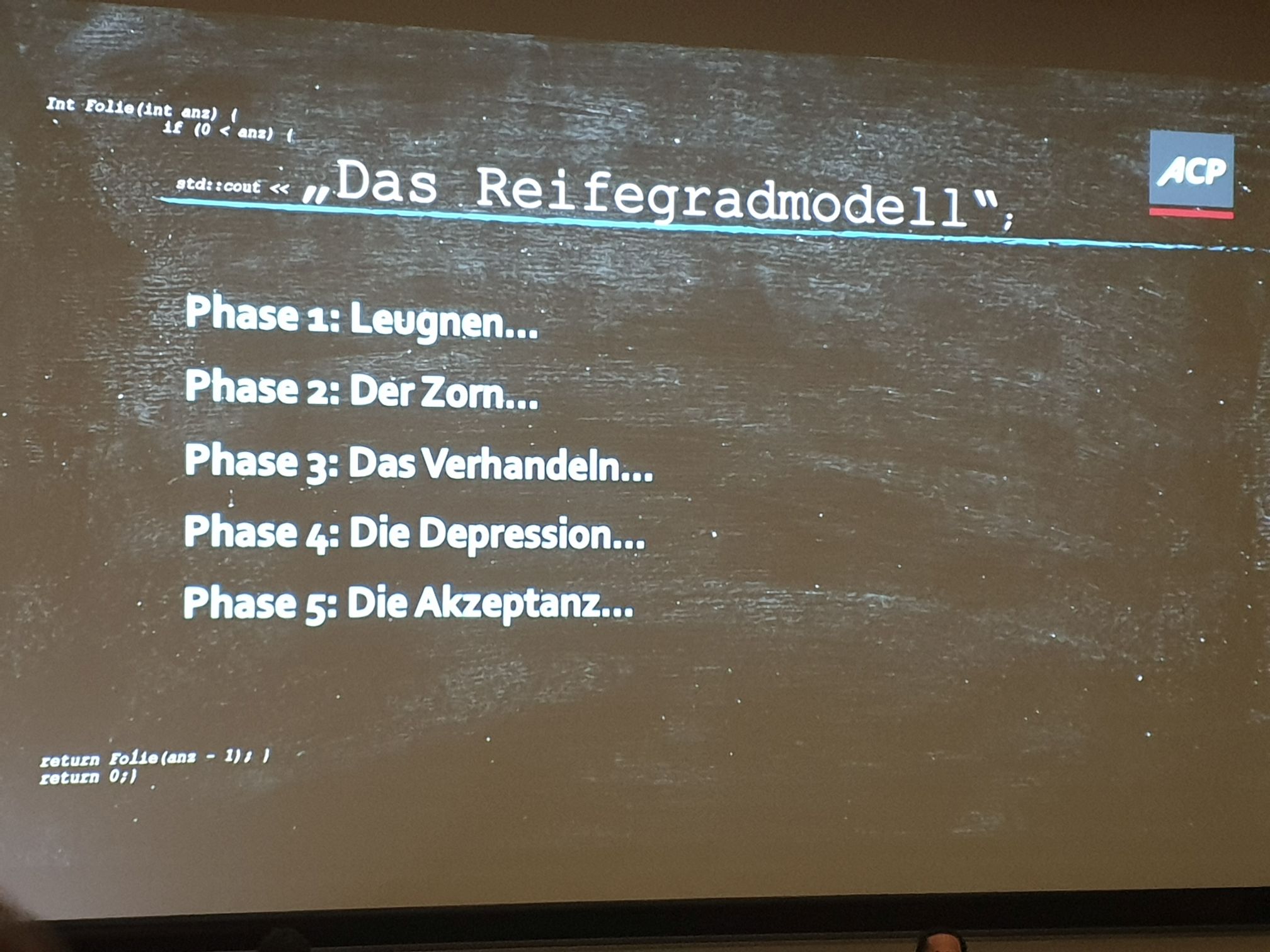

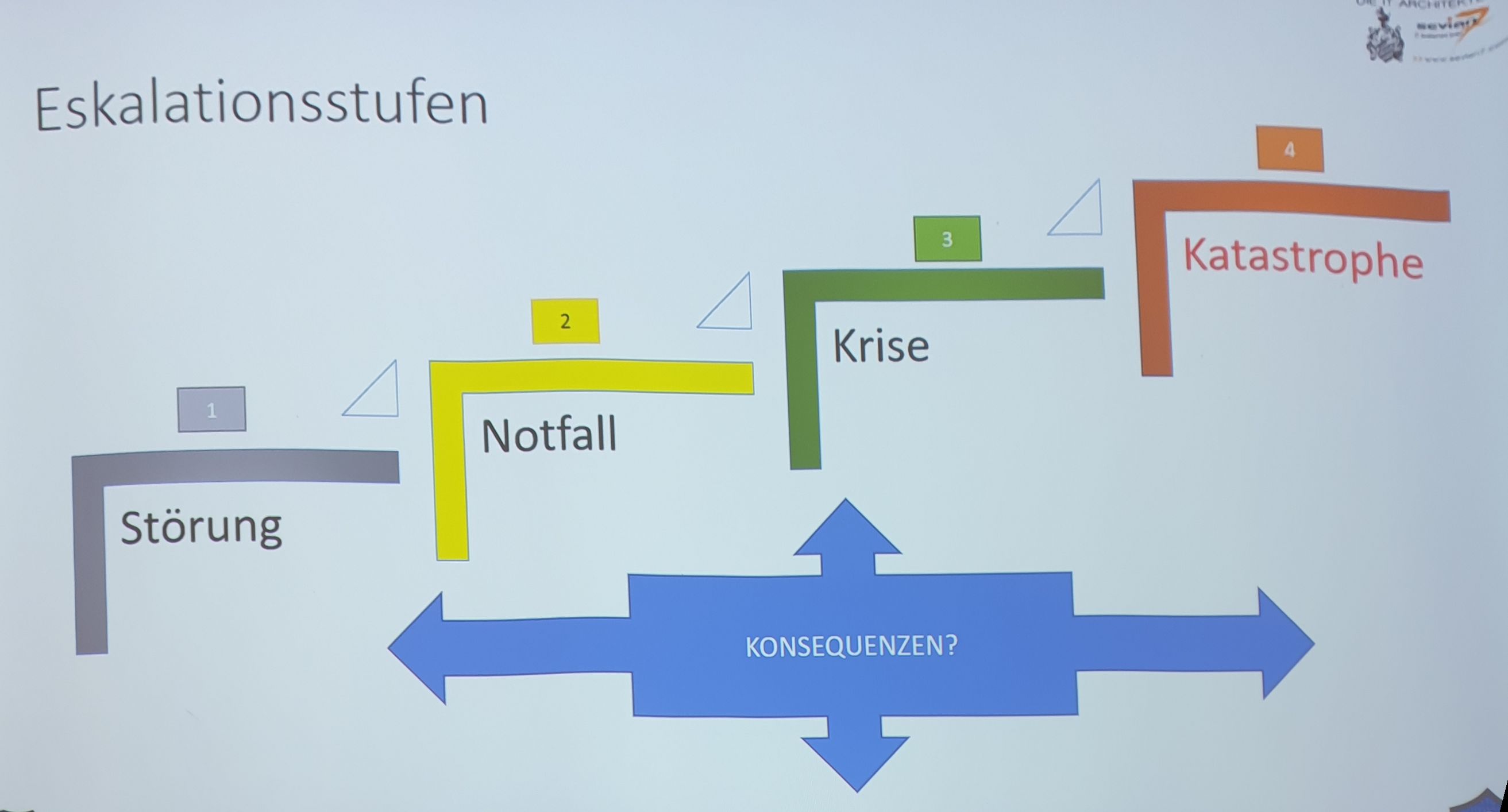

Warum Notfallvorsorge „wertlos“ ist!

SLA … Suche Langfristige Alternative

Konsequenzenmanagement

Hunting for Remote Code Execution in your (Lirbre) Office Suite

Sehr interessant, wie man (Libre und teilweise Open)Office mit Makros exploiten kann.

cat /var/log/news_2019

Wieder lustiges Programm, diesmal aus der ersten Reihe

Das ganze Programm gibt’s unter itsecx.fhstp.ac.at/programm-2019.

The greates idea

Heute ein Blick in die Kristallkugel. Ich sehe eine Unsitte, die auch 2019 nicht aussterben wird.

Neue Projekte, neue Dateinamen, was auch immer zu benennen ist: Wenn das alte System CoolesSystem hieß, wird das neue System einen Namen wie CoolesSystem(neu|new|next gen|next generation|NG) bekommen.

Und absolut niemand denkt daran, was passiert was mit der nächsten Version, die bestimmt auch bald kommt, passieren wird.

Heißt die dann (neuer|neuest|newer|newest|overnext gen|overnext generation|ONG).

Also bitte macht das nicht. Nennt die Versionen nach Städten in Österreich oder China. Macht was ihr wollt. Aber spart euch dieses NG Benennungsschema!

IT-SECX 2018

Gedanken und Notizen zur diesjährigen IT-SecX der FH St. Pölten.

Für mich persönlich hat sich die Veranstaltung stark verändert. Früher waren in erster Linie die Vorträge interessant. Die Vorträge sind nicht schlechter geworden, aber networken und tratschen steht mittlerweile im Vordergrund. Und ich wurde wieder für meinen Vortrag von vor 10 Jahren erkannt.

Wenn ein CVSS Score von 10.0 ein leeres Bankkonto bedeuten kann

Florian Bogner beschreibt exklusiv seine Findings. Mittlerweile auch in seinem Blog verfügbar. 0-Day in ELBA5’s Network Installation: Overtaking your company’s bank account

Internet of Dongs–a long way to a vibrant future

Auch Sexspielzeug ist angreifbar. Damit konnte ja niemand rechnen!

Alexa Top 1 Million Security – Hacking the Big Ones

Schöne Statistiken, welche Probleme bei den „großen“ Webseiten gefunden werden und was man damit alles anstellen könnte.

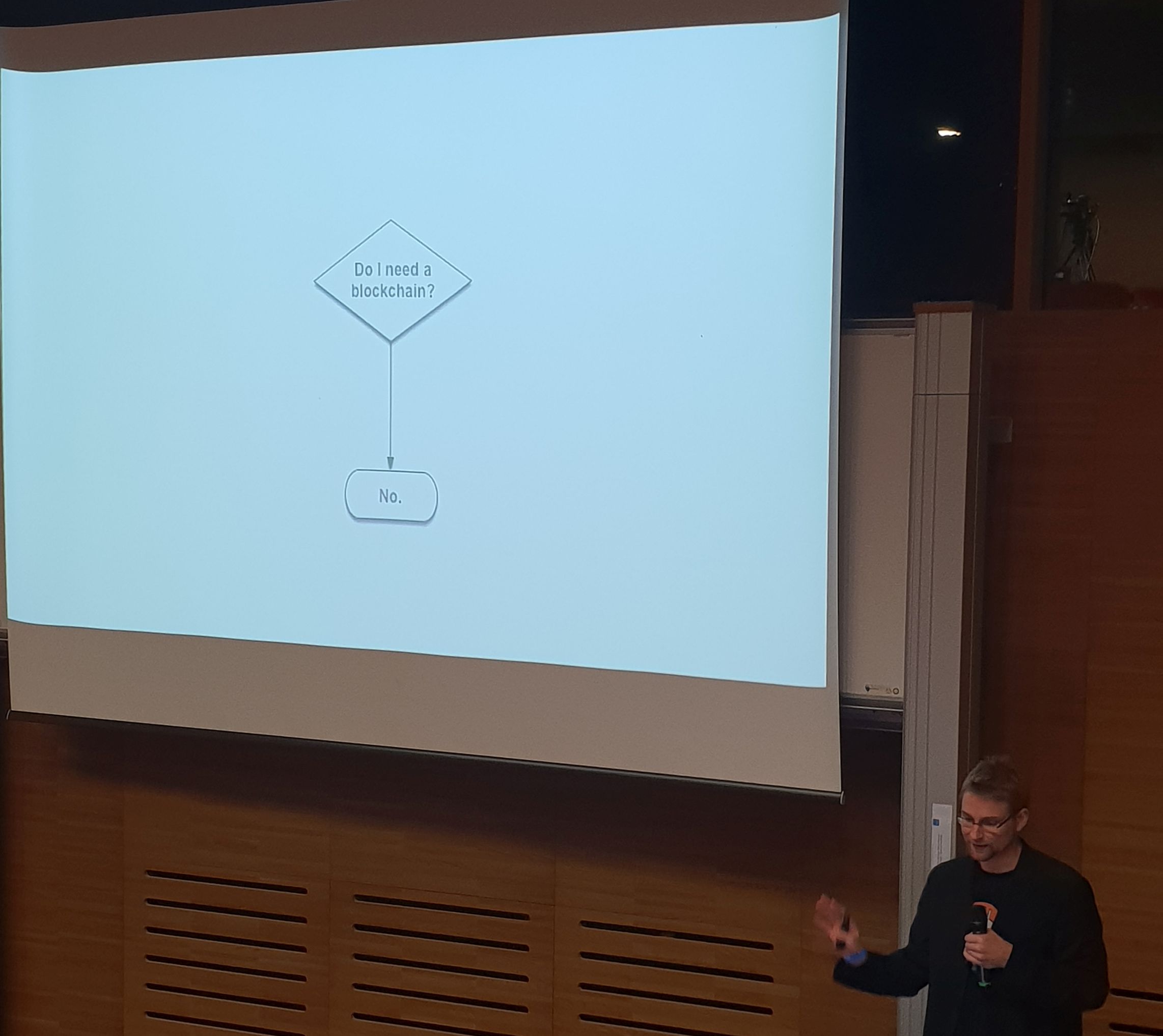

Blockchain: You’re Doing It Wrong

Nicht mit Zwang unter allen Umständen auf die Blockchain setzen. Für viele (die Meisten) Anwendungen ist es es einfach das falsche Werkzeug.

Quantumcomputer und KI – Moderne Informatik und Auswirkungen auf die Sicherheit der Zukunft in der Industrie 4.0

Für mich leider einer der schwächeren Vorträge die ich besucht habe. Vielleicht auch nur weil ich mir eine Antwort erhofft habe, ab wann wir denn jetzt genau Post-Quanten-Krypto brauchen werden

cat /var/log/news_2018

Rückblick und Ausblick. Sehr unterhaltsam, ganz ähnlich der Fnord News Show. Um letztes Jahr mit den Cyber-Protect-Aufklebern zu übertreffen gibt’s am Ende homöopathisch verdünnten Elektrosmog. Für manche IT (Security) Probleme wäre aber ein Exorzist besser!

Das ganze Programm gibt’s unter itsecx.fhstp.ac.at/programm-2018 und Infos zu den Vorträgen, teilweise mit Video, unter itsecx.fhstp.ac.at/vortraege-2018.

IT-SecX 2012

Einige Notizen und Anmerkungen zur IT-SecX am 09.11.12 an der FH in St. Pölten

Es ist mir positiv aufgefallen, dass bei jedem Vortrag jemand von der FH dabei war, der die Einhaltung der Vortragszeiten überwachte. Dadurch war der Wechsel zwischen den einzelnen Vortragsräumen deutlich entspannter.

Verwirrend war, dass Johann Haag erst nach dem Keynote-Speaker seine Begrüßungsrede gehalten hat, da dieser leider schon zu einem anderen Termin musste. Dadurch wurde ihm von der Menge nur mehr wenig Aufmerksamkeit geschenkt.

Mit 520 registrierten Teilnehmern die bisher größte IT-SecX.

Neu im Angebot war auch das etwas größere Buffet. Dieses Jahr mit Club-Mate im Angebot.

"Cyberdefence – eine militärische Herausforderung"

von OberstdG Mag. Walter Unger

Der Mann weiß, wovon er spricht. Hat aber zu wenig Zeit auf die interessanten Details einzugehen.

"Cyber threats for grown ups" Dishing the dirt about mailware-detection as experienced by the Austrian milCERT

von Mag. DI(FH) Ulrich Pöschl

Eine Erklärung, wie einfach sich durch einen leicht abgeänderten Datei-Header, Trojaner an Virenscannern vorbeischleusen lassen.

Wurde von der Lösung im milCERT eine verdächtige Datei gefunden, dauert es 6-7 Tage, bis die Virenhersteller Signaturen dafür bereitstellen!

Social Engineering – There is no patch against human stupidity

von DI Gerald Kortschak, BSc, CMC

Link: Maltego http://paterva.com/web6/products/maltego.php

Advanced Security – Wieso aktuelle Security-Lösungen nicht mehr ausreichen

von Helmut Wahrmann

Die Vorstellung der Traffic Monitoring Appliance von RSA.

Interessante Tatsache: In manchen Firmen besteht der Traffic aus 50 – 60 % Youtube-Videos.

Der komplette Traffic wird durch die Appliance getunnelt. Verschlüsselter Traffic muss zur Überwachung über die Appliance als Man-in-the-middle abgefangen werden.

Nach Datenschutzgesetz ist das laut dem Vortragenden kein Problem – aber der Betriebsrat muss eingebunden werden.

Der QR-Code auf den Pfefferminz-Bonbons von RSA/EMC² liefert eine "Invalid URL"…

Data Loss Prevention in der Realität

von Rene Pfeiffer

Das Problem bei bestehenden Lösungen ist, dass man für neue Daten Hashes erfassen müsste.

Man kann bei Daten in der Cloud nicht sicher sein, wer alles die Möglichkeit zum Zugriff hat:

National Security Letters

http://www.youtube.com/watch?v=C25EkdWLU1k

http://en.wikipedia.org/wiki/National_security_letter

Fazit: Man kann sich bestenfalls gegen das versehentliche Hinausgeben von Daten schützen. Dafür lohnt sich der hohe Aufwand nicht.

Hash collisions, rouge CA's und Fake SSL Zertifikate

von Franz Lehner

Es gibt ca. 600 verschiedene CA's – bei irgendwem passieren Fehler, die zum komprimitieren benutzt werden können.

Fazit: Ein SSL Zertifikat sagt aus, dass ein mir völlig unbekannter Geld an einen anderen mir völlig unbekannten bezahlt hat!

Anatomie eines Webserver-Hacks

von Rene Freingruber und Alexander Inführ

Die beiden recht jung wirkenden Vortragenden dürften noch nicht über sehr viel Präsentationserfahrung verfügen. Sie haben sich zu viel Inhalt für die Vortragsdauer vorgenommen. Trotzdem war der Vortrag das Highlight des Abends.

Nach der Informationsbeschaffung mittels Cross-Site-Scripting und SQL-Injection wurde zuerst eine simple PHP Shell hochgeladen. Nach einer recht detaillierten Erklärung des Exploits wird die Shell schließlich mit Root-Rechten ausgestattet. Tosender Applaus, trotz fortgeschrittener Stunde folgte!

Wie man den IT-Support in den Wahnsinn treibt

Man stelle sich folgende, völlig fiktive Situation vor: Ein Anwender braucht hilfe mit einer Funktion in einem Programm. …

A: Kannst Du mir kurz helfen? Ich brauche unbedingt in meinem Dokument die Funktion XY.

B: Klar, klick mal eben in die betroffene Zeile. Dann im Menü auf "Menüpunkt 1" und dann Strg + XYZ.

B: Scrollt ganz woanders hin.

A: Stell den Cursor wieder dahin wo Du grad warst.

B: Scrollt munter weiter

A: Nein, in die andere Richtung

B: Wart mal kurz, ich will doch nur kurz was ausprobieren.

A: Kannst Du bitte wieder in die Zeile gehen?

B: Ja, sofort. Aber vorher müssen wir noch schnell was anderes.

A: Geh jetzt sofort dorthin. Wir lösen doch bitte ein Problem nach dem andern, OK?

B: Warum so gereizt?

A: Ich bin nicht gereizt… Du wolltest doch Hilfe?

…

Besser wird das ganze noch übers Telefon, wenn der Anwender schweigt, während er was anderes tut, als man ihm gesagt hat….

IT-SecX 2011

Einige Notizen und Anmerkungen zur 5. IT-SecX am 11.11.11 an der FH in St. Pölten …

Security City

Zu Beginn und in den Pausen bestand wieder sich über Biometrie (Gesichtserkennung), Forensik, Lockpicking und Steganographie zu informieren. Besonders beim Lockpicking-Stand gab es Stau, weil jeder versuchen wollte die von Studenten gebaute Holztüre zu knacken.

Fürchten wir uns vor dem Richtigen? – Bedrohungen aus dem Internet aus der Sicht eines CERT

Keynote von Robert Schischka

Ein großartiger Talk.

Auch Kriminelle programmieren für Marktanteile

(erklärt warum Windows das Hauptangriffsziel ist)

unerquicklich

ein häufig benutztes Wort, für absolute Katastrophen

"Schießen auf den Boten" ist kontraproduktiv

Microsoft Security Intelligence Report Vol. 11

Maleware-Domainlist

Online Misbehavior – Ein sicherer Hafen für Fehlverhalten im Internet?

von Edith Huber

Obwohl anfangs die rechtlichen Grundlagen schlüssig erklärt werden, für mich einer der schwächeren Talks. Präsentiert wurde eine Studie aus 2009 mit den Daten von 2008.

Im schnelllebigen Internetzeitalter betrachte ich das als absolut veraltet. Aus den nicht einmal 100 angzeigten Vorfällen und einer Umfrage unter ca. 750 Personen wurde hochgerechnet, dass 1,5 Millionen Österreicher vom Cyberstalking betroffen sind. Ob man hier aus den über 2000 Anzeigen aus 2011 was hochrechnen kann?

Ausgewählte Angriffsvektoren

von Michael Kafka und Rene Pfeiffer

Ein interessanter Talk, der die Frage "Fürchten wir uns vor dem Richtigen?" aus der Keynote umkehrte auf "Vertrauen wir dem Richtigen?". Beleuchtet wurden unter anderem die Angriffe auf Diginotar, die Auswirkungen. Und vor allem, wie die Zertifizierungen zustande kommen, und woher die Webbrowser wissen, wem sie vertrauen können.

Workshop: Using the Metasploit Framework

von Bernhard Thaler

Endlich habe ich die Teilnahme an dem Workshop geschafft. Ganz knapp habe ich noch einen Rechner im Labor ergattert. Bernhard hält einen großartigen Vortrag – beginnend mit der Geschichte von Exploits bis zur Entstehung von Metasploit und dem Vergleich mit kommerziellen Lösungen, die ähnliches leisten. Zum Abschluss kann auch tatsächlich ein Exploit gegen einen Windows Server in der Laborumgebung angewendet werden.

Obwohl der Workshop genau dort aufhört, wo es wirklich spannend wird ist ein Grundstein für die weitere Beschäftigung mit Metasploit gelegt.

Weiterführende Infos:

WikiBook Metasploit

Metasploit Unleashed

Metasploit: A Penetration Tester's Guide

Security-Tube

Verhaltensbasierte Malwareanalyse

von Robert Luh

Auch wenn ich nur mehr die zweite Hälfte des Vortrages gesehen habe, weiß ich worum es geht. 1000ende Samples wurden vom neuen Malware-Labor untersucht und zwar mit Anubis. Insgesamt soll über die System-Calls einer Probe ermittelt werden, wie gefährlich die Software ist.

Verhaltensbasierte Ähnlichkeitssuche bei Maleware

von Johannes Kaufmann

Durch die schon recht späte Stunde und die Ähnlichkeit zum vorigen Talk leider ein "unerquicklicher" Talk.

Konfigurationsmanagement mit Puppet

von Alexander Weidinger

Der letzte Vortrag startet erst nach 23:15 und geht bis 00:15. Aber trotzdem ein sehr erfrischender Talk von einem redegewandten Vortragenden. Für mich vermutlich auch deshalb wieder interessant, weil ich erst dieses Jahr selber Puppet für einige Systeme implementiert habe.

Es fallen trotzdem eine Menge interessanter Stichwörter, wie ich noch einiges verbessern kann. Erwähnt seien hier

– die Erweiterung Hiera

– die Weboberfläche The Foreman

– Exported Ressources

– Puppet Repositories | leider für SuSE nicht aktuell

– Puppet at Loggly

Fazit

Alles in allem wieder eine gelungene und interessante Veranstaltung, die dieses Jahr auch ans Teilnehmerlimit gestoßen ist. Dieser Bericht deckt natürlich nur einen Bruchteil der insgesamt fünf parallel laufenden Tracks der IT-SecX ab…

Die Unterlagen zu allen Vorträgen und das komplette Programm gibt es wie immer unter itsecx.fhstp.ac.at (sobald diese online sind).