Security

Glitch: Security Experts

Es pendelt zwischen Fachkräftemangel und „brauchen wir nicht“

heise: Nachfrage am IT-Arbeitsmarkt nimmt ab, vor allem bei Security-Experten

Glitch: Cybercybercyber

Ist halt wie das Wetter. Da kann man nichts machen.

ORF: Cyberattacken besonders häufig in Ferien

Schuld bei Opfern gering

Denn Belegschaften sind an diesen Tagen häufig ausgedünnt und viele Menschen auf Urlaub. Da bestehe „sicher ein Zusammenhang“ mit den Cyberangriffen, sagt Kieseberg. Bei den Cyberangriffen auf Korneuburg und die Therme Laa könne man die Schuld allerdings nicht bei den Opfern – etwa etwaiger Sicherheitslücken oder Unachtsamkeit – suchen, sagt Kieseberg. Eine hundertprozentige Sicherheit vor Cyberattacken gebe es nicht.

Glitch: Flughafen WLAN

Wir haben doch Datenschutz. Und Verschlüsselung. Da sind Warnungen vor dem bösen Flughafen WLAN doch sicher übertrieben?

Futurezone: Scherz von Teenager führte zu Kampfjet-Einsatz

In einer Snapchat-Gruppe schrieb der britische Jugendliche im Juli 2022: „Unterwegs, das Flugzeug zu sprengen (Ich in ein Mitglied der Taliban)“. …

Die Nachricht wurde kurz vor seinem Abflug vom Londoner Flughafen Gatwick gesendet. Es wird vermutet, dass er mit dem Flughafen-Wi-Fi verbunden war und die Nachricht so aufgegriffen wurde.

Things that should not be cloud dependent

Passwortmanager

heise: Okta-Einbruch: Verdächtige Aktivitäten bei 1Password

Notiz: Drucker Security

Habt ich auch schon brav eure Drucker aktualisiert?

heise: Kritische Sicherheitslücken in mehr als 200 HP-Drucker-Modellen

Glitch: Cloud Security

Einen Ausweg aus diesen Sicherheitsproblemen sieht überwiegende Mehrheit der Befragten darin, Security ganz oder teilweise in die Cloud auszulagern.

heise: Umfrage: Mitarbeiter tricksen im Homeoffice oft Sicherheitsmaßnahmen aus

Zitat des Tages

Zum Beispiel ist es prinzipiell nicht optimal, Banking-App und TAN-App auf demselben Smartphone zu nutzen oder gleich beide Funktionen in einer App zu bündeln. Dadurch werden die Faktoren aus den Kategorien „Wissen“ und „Besitz“ gekoppelt und Kriminelle müssen nur eine App beziehungsweise ein Gerät kompromittieren, um ihr Ziel zu erreichen.

c’t 2020, Heft 11, S71 – Teil der Antwort auf die Frage „Sind alle TAN-Verfahren gleich sicher?“

Security vs. Compliance

Bei Computer-Security gibt es ja zwei Ansätze. Einmal erforscht man die Ursache und tut was gegen die. Das nenne ich mal Security. Oder man einigt sich in Sesselfurzer-Kommittees auf mehr oder weniger sinnlose Checklisten und misst dann irgendwelche Metriken und optimiert so am Ende an der zweiten Ableitung eines unrelevanten Randdetails herum. Das nenne ich mal Compliance.

IT-SECX 2019

Gedanken und Notizen zur diesjährigen IT-SecX der FH St. Pölten.

„24 Hours Inside SOC“ – Ein Blick hinter die Kulissen

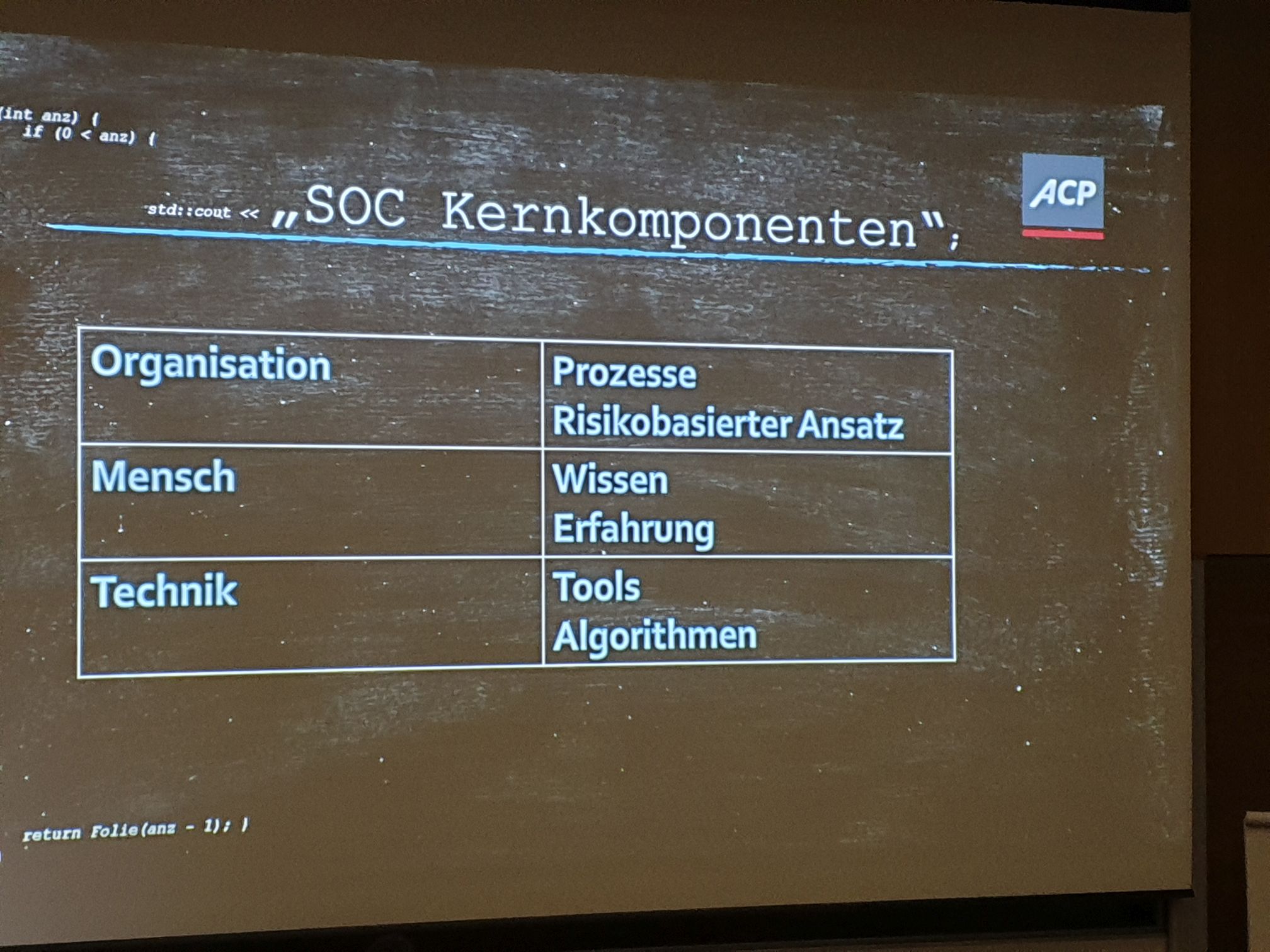

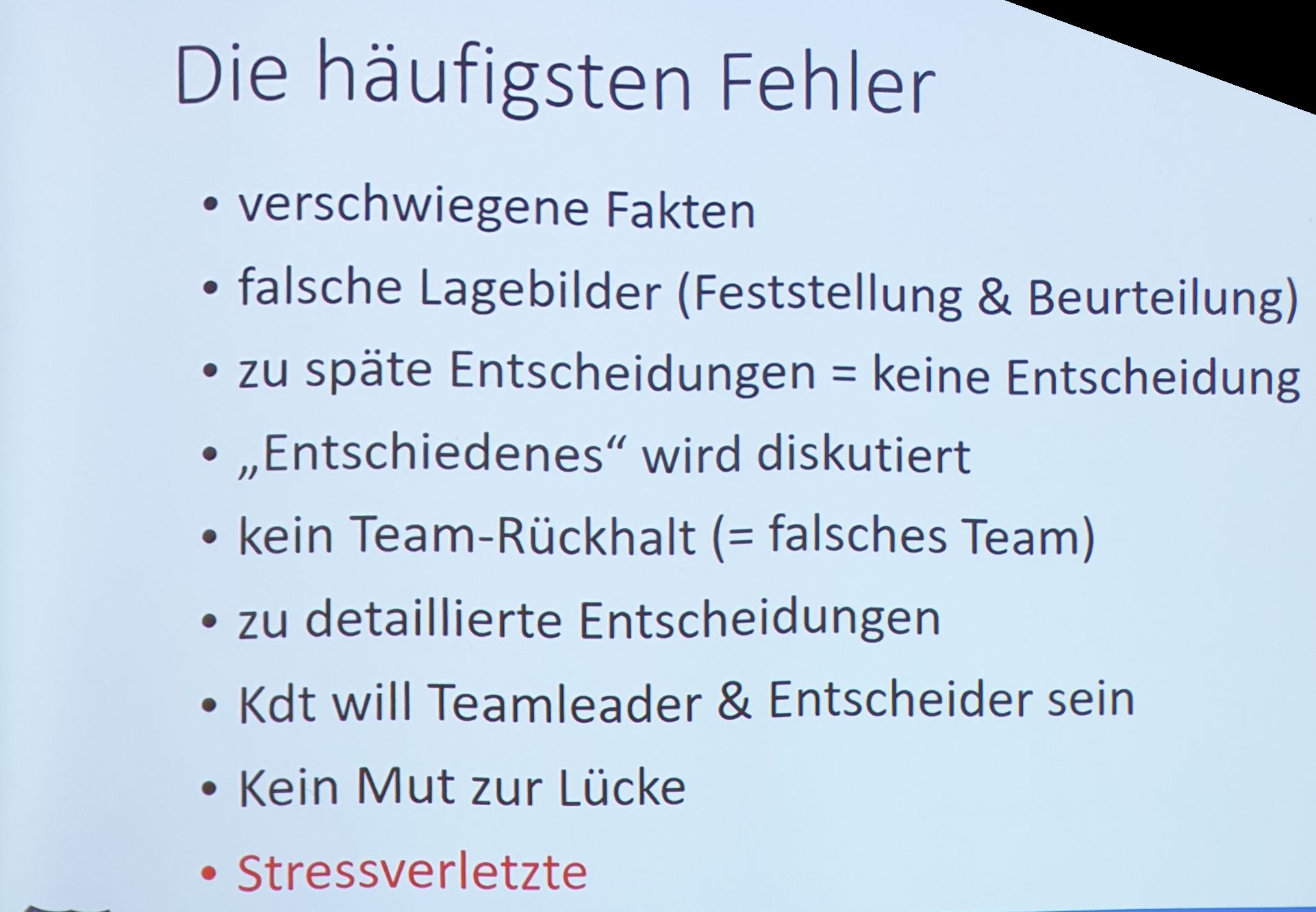

Wie wird ein Security Operations Center angegangen. Häufig, von unten nach oben, also Technik, Menschen, Prozesse statt umgekehrt:

Wie soll man festellen wer der Angreifer ist?

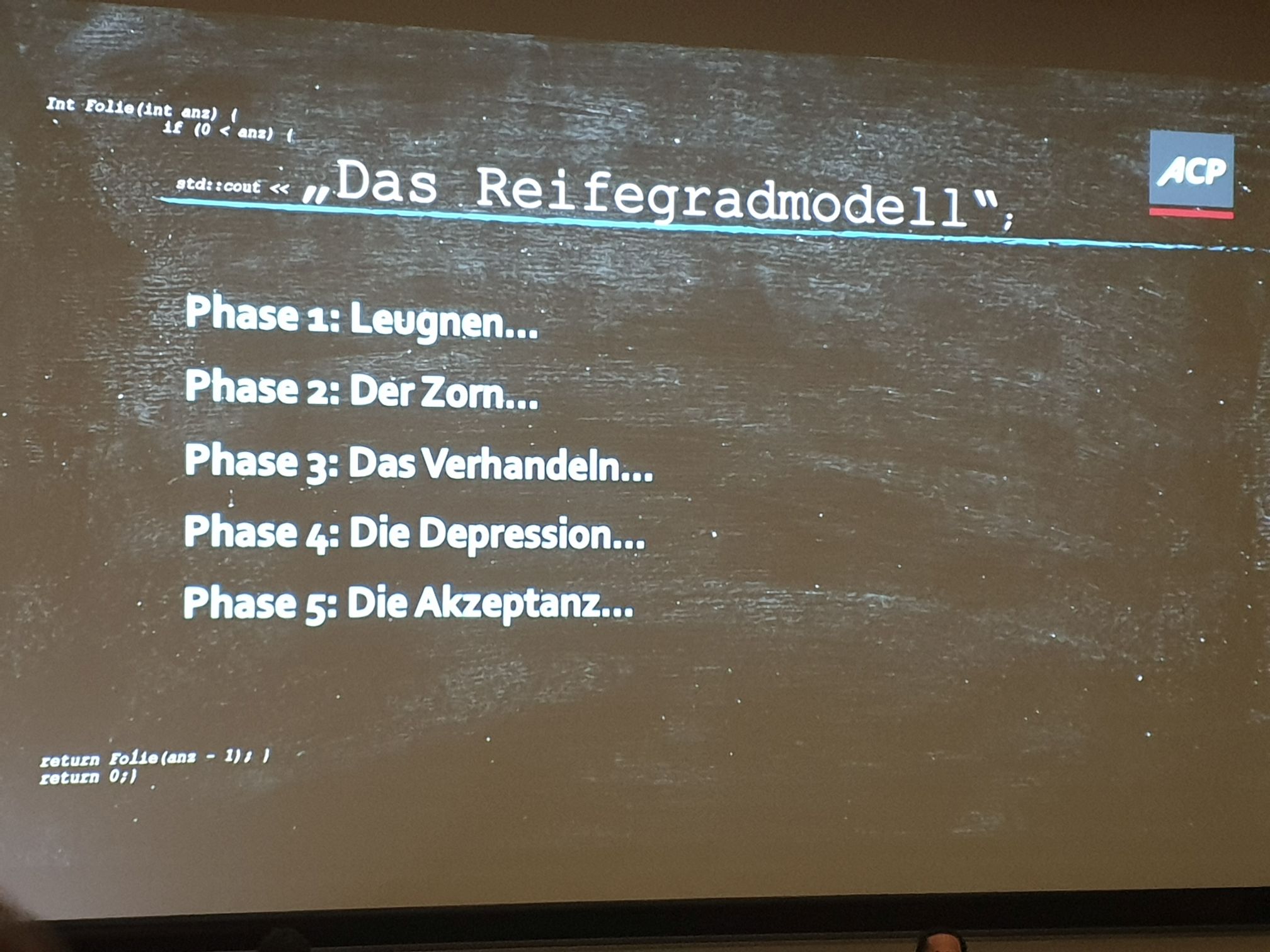

Wie üblich: Zuerst war es immer ein False Positive….

Vertrauen ist gut, Pentests sind besser: Sicherheitsprobleme in Active Directory Forests

Eine gute Darstellung davon, wie man aus einer (Sub)Domain Zugriffe bis zum Administrator in der übergeordneten Domain im Forest bekommt.

No „Black Out“ – Nationale Maßnahmen zur Absicherung intelligenter Messsysteme

Ein guter Vortrag über die in Österreich getroffenen Sicherheitsmaßnahmen für Smart Meter. Die Hoffnung lebt, dass das bei uns besser umgesetzt wird, wie in Deutschland und anderen Ländern!

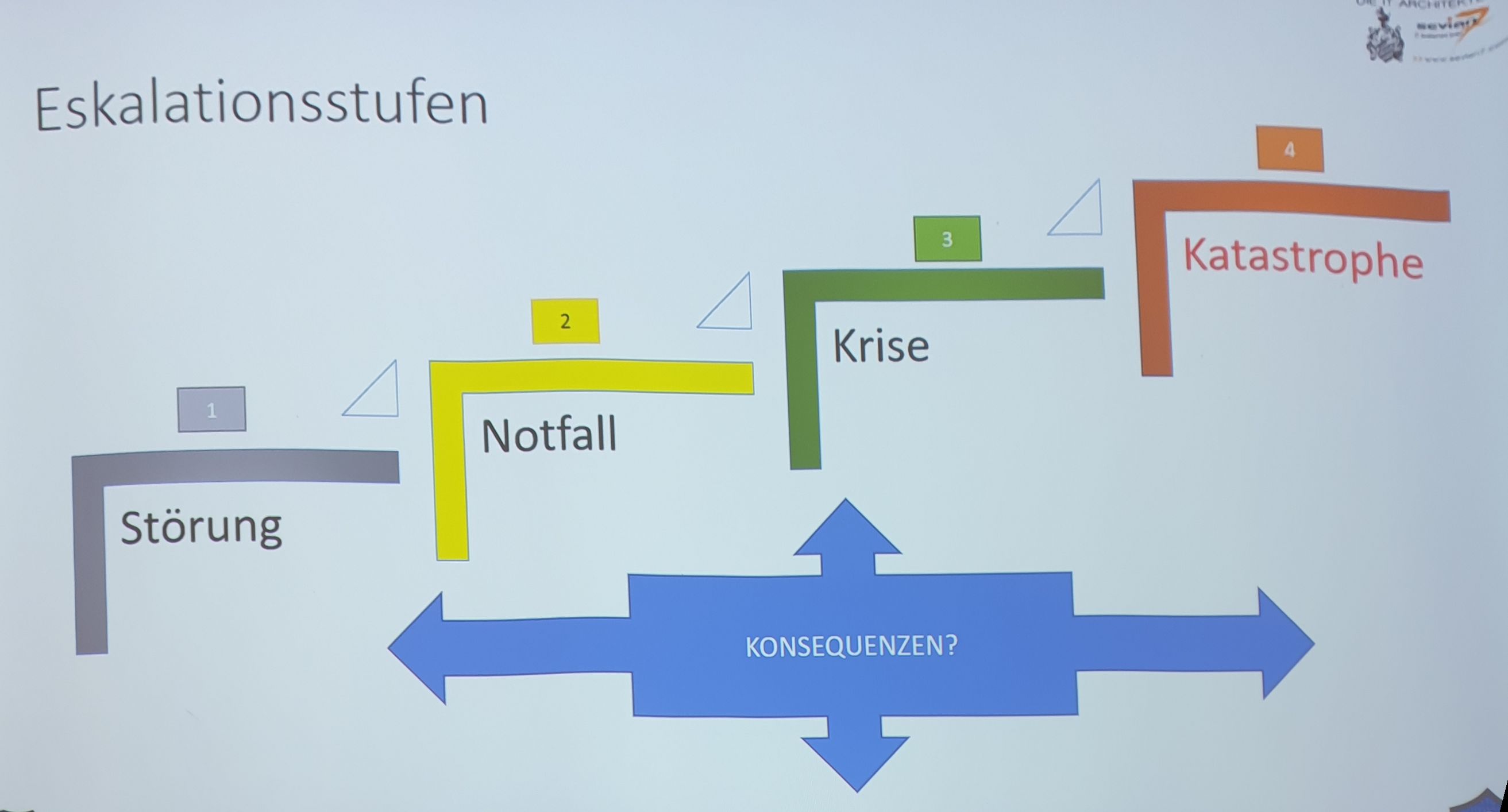

Warum Notfallvorsorge „wertlos“ ist!

SLA … Suche Langfristige Alternative

Konsequenzenmanagement

Hunting for Remote Code Execution in your (Lirbre) Office Suite

Sehr interessant, wie man (Libre und teilweise Open)Office mit Makros exploiten kann.

cat /var/log/news_2019

Wieder lustiges Programm, diesmal aus der ersten Reihe

Das ganze Programm gibt’s unter itsecx.fhstp.ac.at/programm-2019.

IT-SECX 2018

Gedanken und Notizen zur diesjährigen IT-SecX der FH St. Pölten.

Für mich persönlich hat sich die Veranstaltung stark verändert. Früher waren in erster Linie die Vorträge interessant. Die Vorträge sind nicht schlechter geworden, aber networken und tratschen steht mittlerweile im Vordergrund. Und ich wurde wieder für meinen Vortrag von vor 10 Jahren erkannt.

Wenn ein CVSS Score von 10.0 ein leeres Bankkonto bedeuten kann

Florian Bogner beschreibt exklusiv seine Findings. Mittlerweile auch in seinem Blog verfügbar. 0-Day in ELBA5’s Network Installation: Overtaking your company’s bank account

Internet of Dongs–a long way to a vibrant future

Auch Sexspielzeug ist angreifbar. Damit konnte ja niemand rechnen!

Alexa Top 1 Million Security – Hacking the Big Ones

Schöne Statistiken, welche Probleme bei den „großen“ Webseiten gefunden werden und was man damit alles anstellen könnte.

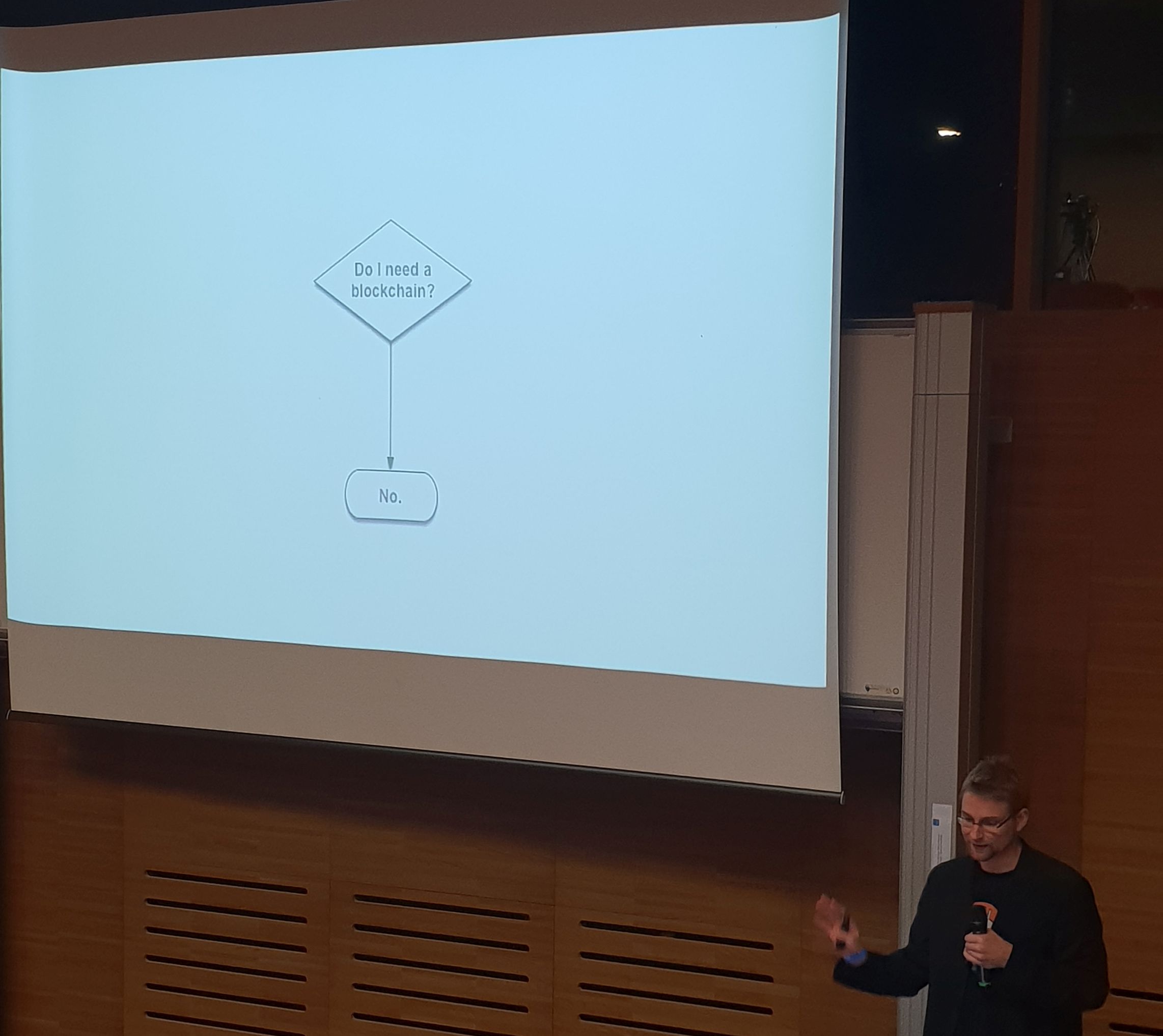

Blockchain: You’re Doing It Wrong

Nicht mit Zwang unter allen Umständen auf die Blockchain setzen. Für viele (die Meisten) Anwendungen ist es es einfach das falsche Werkzeug.

Quantumcomputer und KI – Moderne Informatik und Auswirkungen auf die Sicherheit der Zukunft in der Industrie 4.0

Für mich leider einer der schwächeren Vorträge die ich besucht habe. Vielleicht auch nur weil ich mir eine Antwort erhofft habe, ab wann wir denn jetzt genau Post-Quanten-Krypto brauchen werden

cat /var/log/news_2018

Rückblick und Ausblick. Sehr unterhaltsam, ganz ähnlich der Fnord News Show. Um letztes Jahr mit den Cyber-Protect-Aufklebern zu übertreffen gibt’s am Ende homöopathisch verdünnten Elektrosmog. Für manche IT (Security) Probleme wäre aber ein Exorzist besser!

Das ganze Programm gibt’s unter itsecx.fhstp.ac.at/programm-2018 und Infos zu den Vorträgen, teilweise mit Video, unter itsecx.fhstp.ac.at/vortraege-2018.