ssl

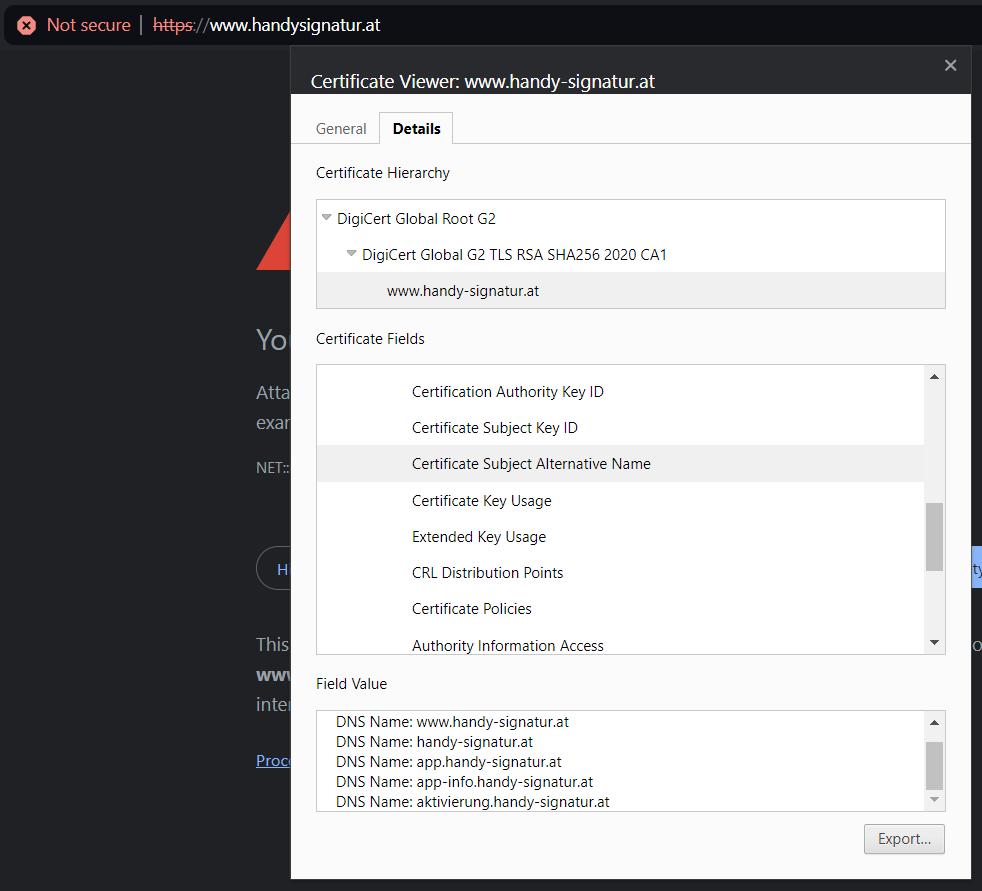

Glitch: SSL/TLS Sicherheit

Wie könnten wir SSL/TLS Sicherheit erhöhen?

Am besten wir verstecken die Informationen aus dem Zertifikat noch besser.

Futurezone: Schloss-Symbol in Google Chrome wird ersetzt

Was sicher ist, bestimmen wir!

ZeroSSL

ZeroSSL Zertifikate die via ACME Challange (HTTP od. DNS) vor dem 21. Mai 2021 ausgestellt wurden, werden *irgendwann* revoked.

ACME certificates and revocation event

Renewal mit Certbot geht einfach:

/usr/bin/certbot renew --force-renewal

ZeroSSL

Es tut sich noch eine Alternative zu Let’s Encrypt auf. Man benötigt einen Account. zerossl.com

Ohne Kosten können drei verschiedene Zertifikate erstellt werden, gültig für jeweils 90 Tage.

Ein eventuell vorhandener CAA RR im DNS muss erweitert werden um ’sectigo.com‘.

Um einen vorhandenen Let’s Encrypt Certbot weiterverwenden zu können, müssen Keys erzeugt werden unter „EAB Credentials for ACME Clients“.

certbot certonly --webroot -w /var/www/html/ -d www.xn--hllrigl-90a.at,xn--hllrigl-90a.at --agree-tos --server 'https://acme.zerossl.com/v2/DV90' --eab-kid '<EAB-KID>' --eab-hmac-key '<EAB-HMAK-KAY>'

EAB … External Account Binding; ZeroSSL sieht eher vor eine REST API zu verwenden. Aber um einfacher wieder auf Let’s Encrypt umstellen zu können, würde ich eher Mal bei ACME bleiben.

certbot verbuggt

# /usr/bin/certbot renew --force-renewal Saving debug log to /var/log/letsencrypt/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Processing /etc/letsencrypt/renewal/domain.tld.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Plugins selected: Authenticator webroot, Installer None Renewing an existing certificate Performing the following challenges: http-01 challenge for www.domain.tld http-01 challenge for domain.tld Cleaning up challenges Attempting to renew cert (domain.tld) from /etc/letsencrypt/renewal/domain.tld.conf produced an unexpected error: Missing command line flag or config entry for this setting: Input the webroot for www.domain.tld:. Skipping. All renewal attempts failed. The following certs could not be renewed: /etc/letsencrypt/live/domain.tld/fullchain.pem (failure) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - All renewal attempts failed. The following certs could not be renewed: /etc/letsencrypt/live/domain.tld/fullchain.pem (failure) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1 renew failure(s), 0 parse failure(s)

Ein Bug in Certbot 0.31… vielleicht nur in Ubuntu… die Option fürs Webroot „vergessen“.

/etc/letsencrypt/renewal/domain.tld.conf

# Options used in the renewal process [renewalparams] account = XXX authenticator = webroot webroot_path = /var/www/html, # Der Teil hat gefehlt. Nach dem Renewal wurde der Beistrich von certbot angefügt server = https://api.buypass.com/acme/directory [[webroot_map]] # Der Abschnitt wurde vom Certbot anschließend automatisch erstellt www.domain.tld = /var/www/html domain.tld = /var/www/html

# /usr/bin/certbot renew --force-renewal Saving debug log to /var/log/letsencrypt/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Processing /etc/letsencrypt/renewal/domain.tld.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Plugins selected: Authenticator webroot, Installer None Renewing an existing certificate Performing the following challenges: http-01 challenge for www.domain.tld http-01 challenge for domain.tld Using the webroot path /var/www/html for all unmatched domains. Waiting for verification... Cleaning up challenges - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - new certificate deployed without reload, fullchain is /etc/letsencrypt/live/domain.tld/fullchain.pem - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Congratulations, all renewals succeeded. The following certs have been renewed: /etc/letsencrypt/live/domain.tld/fullchain.pem (success) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Stop Certificate Pinning

TLDR:

More risk than reward

Mehr Detail: Zu viele Leute haben irgendwas gemacht, ohne zu verstehen was sie tun.

Viel hilft viel

Da fühle ich mich doch gleich viel sicherer… wenns denn hilft, dann halt 6 Monate, 3 Monate, oder vielleicht nur mehr Minuten… Millisekunden?

Browser-Hersteller verkürzen Zertifikats-Lebensdauer auf ein Jahr

OpenSSL3 in MobaXterm

Vorbereitung für MobaXterm: OpenSSL benötigt ein aktuelles Perl zum kompilieren.

apt-get install perl (hebt die Version von 14 auf 26)

Download von github.com/openssl/openssl -> Clone or Download -> Download ZIP

unzip

./config

make

apps/openssl.exe version OpenSSL 3.0.0-alpha2-dev (Library: OpenSSL 3.0.0-alpha2-dev )

Let’s Encrypt Alternative Buypass

Es gibt eine Alternative zu Let’s Encrypt (LE): Buypass

Nichts gegen LE, aber eine Backup CA zu haben kann nicht verkehrt sein.

Einen vorhandenen Certbot von LE kann man recht einfach umstellen, erklärt unter Certbot basic usage

Recht schnell zeigt sich, dass hier keinen Umleitungen gefolgt wird und man HTTP auf Port 80 offen braucht.

Fehlermeldung im Certbot Log:

{"type":"compound","detail":"Errors during validation","subproblems":[{"type":"urn:ietf:params:acme:error:connection","detail":"The server could not connect to validation target","code":0}

Problembeschreibung im Buypass Forum

Auch LE empfiehlt Port 80 offen zu haben

Cipher Order

Der Mozilla SSL Configuration Generator deaktiviert bewusst das Flag SSLHonorCipherOrder für die moderne Konfiguration.

SSLHonorCipherOrder off

Das war früher anders, und ich war nicht der erste der auf die Idee gekommen ist, dass es sich um einen Bug handelt. Es gibt bereits einen Eintrag im Bugtracker.

Die Idee dahinter ist, dass sowieso nur mehr starke Cipher Suits verwendet werden. In dem Fall soll sich der Client aussuchen, was er am besten, schnellsten oder ressourcensparendsten verwenden kann. Falls aber aus irgendwelchen Gründen noch Legacy Ciphers verwendet werden (müssen), würde ich die Cipher Order trotzdem vorgeben.