nameserver

DNS Blockade

Wird mein DNS zensiert?

Fragen wir mal einen A1 Nameserver:

dig www.kinox.to @213.33.99.70 +short 213.33.66.164

Die IP gehört der A1? Kann ich mir nicht vorstellen, dass der DNS zur A1 zeigen soll.

whois 213.33.66.164 .... % Abuse contact for '213.33.66.160 - 213.33.66.175' is 'abuse@a1.at' inetnum: 213.33.66.160 - 213.33.66.175 netname: PROXYTV-AT descr: A1 Telekom Austria AG

Dann fragen wir Mal einen offenen Nameserver an

dig www.kinox.to @9.9.9.10 +short 104.21.89.130 172.67.189.72

A1 Festnetz Internet Ausfall

Am Donnerstag, dem 18. Februar 2021, gab es laut Kollegen Probleme bei der A1.

Futurezone: Massiver Ausfall bei A1-Internet

ORF: Österreichweite Ausfälle bei A1-Internet:

Sowohl Festnetztelefon als auch Mobilfunk funktionieren, auch das mobile Internet ist nicht betroffen.

Dem muss ich widersprechen. Wie mir meine Metriken zeigen, hat das zu einer Überlastung im LTE geführt.

Futurezone: A1-Internet: DDoS-Attacke war Grund für Ausfall

Das halte ich für glaubwürdig. Laut Aussagen von mehreren Personen war für den Endkunden „nur“ DNS betroffen. D.h. alle, die nicht die A1 Nameserver verwendet haben, weil sie etwa via Pihole komplett andere Server befragen, waren von dem Ausfall nicht betroffen.

Und wer den Schaden hat, muss für den Spott nicht sorgen:

Die Tagespresse: „Internet nicht unsere Stärke“: A1 will künftig nur noch Rechnungen verschicken

Pi-hole mit rekursivem Nameserver

Wer sich Sorgen um die Privatsphäre macht, sollte Pi-hole direkt mit eigenem, rekursivem Nameserver betreiben, statt die DNS Daten an Google, Cloudflare oder seinem Internetprovider zu spenden.

Beschrieben wird das etwa unter Setting up Pi-hole as a recursive DNS server solution

Nochmal von mir getestet auf „Raspbian GNU/Linux 9 (stretch)“

apt-get install unbound # root hints herunterladen, sollte man ab und zu aktualisieren wget -O root.hints https://www.internic.net/domain/named.root sudo mv root.hints /var/lib/unbound/

/etc/unbound/unbound.conf.d/pi-hole.conf

server:

# If no logfile is specified, syslog is used

# logfile: "/var/log/unbound/unbound.log"

verbosity: 0

port: 5353

do-ip4: yes

do-udp: yes

do-tcp: yes

# May be set to yes if you have IPv6 connectivity

do-ip6: no

# Use this only when you downloaded the list of primary root servers!

root-hints: "/var/lib/unbound/root.hints"

# Trust glue only if it is within the servers authority

harden-glue: yes

# Require DNSSEC data for trust-anchored zones, if such data is absent, the zone becomes BOGUS

harden-dnssec-stripped: yes

# Don't use Capitalization randomization as it known to cause DNSSEC issues sometimes

# see https://discourse.pi-hole.net/t/unbound-stubby-or-dnscrypt-proxy/9378 for further details

use-caps-for-id: no

# Reduce EDNS reassembly buffer size.

# Suggested by the unbound man page to reduce fragmentation reassembly problems

edns-buffer-size: 1472

# Perform prefetching of close to expired message cache entries

# This only applies to domains that have been frequently queried

prefetch: yes

# One thread should be sufficient, can be increased on beefy machines. In reality for most users running on small networks or on a single machine it should be unnecessary to seek performance enhancement by increasing num-threads above 1.

num-threads: 1

# Ensure kernel buffer is large enough to not lose messages in traffic spikes

so-rcvbuf: 1m

# Ensure privacy of local IP ranges

private-address: 192.168.0.0/16

private-address: 169.254.0.0/16

private-address: 172.16.0.0/12

private-address: 10.0.0.0/8

private-address: fd00::/8

private-address: fe80::/10

service unbound start # Dienst aktivieren systemctl enable unbound dig pi-hole.net @127.0.0.1 -p 5353

DNS Sec testen

dig sigfail.verteiltesysteme.net @127.0.0.1 -p 5353 dig sigok.verteiltesysteme.net @127.0.0.1 -p 5353

Im Pi-hole Admin als DNS Server festlegen: „127.0.0.1#5353“

Pi-hole

Wie kann man mehr aus einer eher bescheidenen Internetanbindung herausholen? Am schnellsten ist der Traffic, der eingespart werden kann. Auch dann wenn genügend Bandbreite vorhanden wäre.

Was könnte man sparen? Spam- ähm… natürlich Werbenetzwerke und bereits bekannte Maleware bieten sich an. Am einfachsten sind Adblocker als Browser-Erweiterung zu verwenden. Aber die bekommt man so schlecht auf alle Geräte, wie zum Beispiel aufs Smart TV oder den Blueray Player. Auch am Handy schaut es eher düster aus mit Adblocking. Wer mehrere Browser verwendet muss schon auf einem Gerät mehrere Plugins einrichten und aktuell halten!

Warum also nicht Adblocking auf DNS-Ebene im ganzen Netzwerk? Exakt das setzt Pi-hole auf einem Raspberry Pi um.

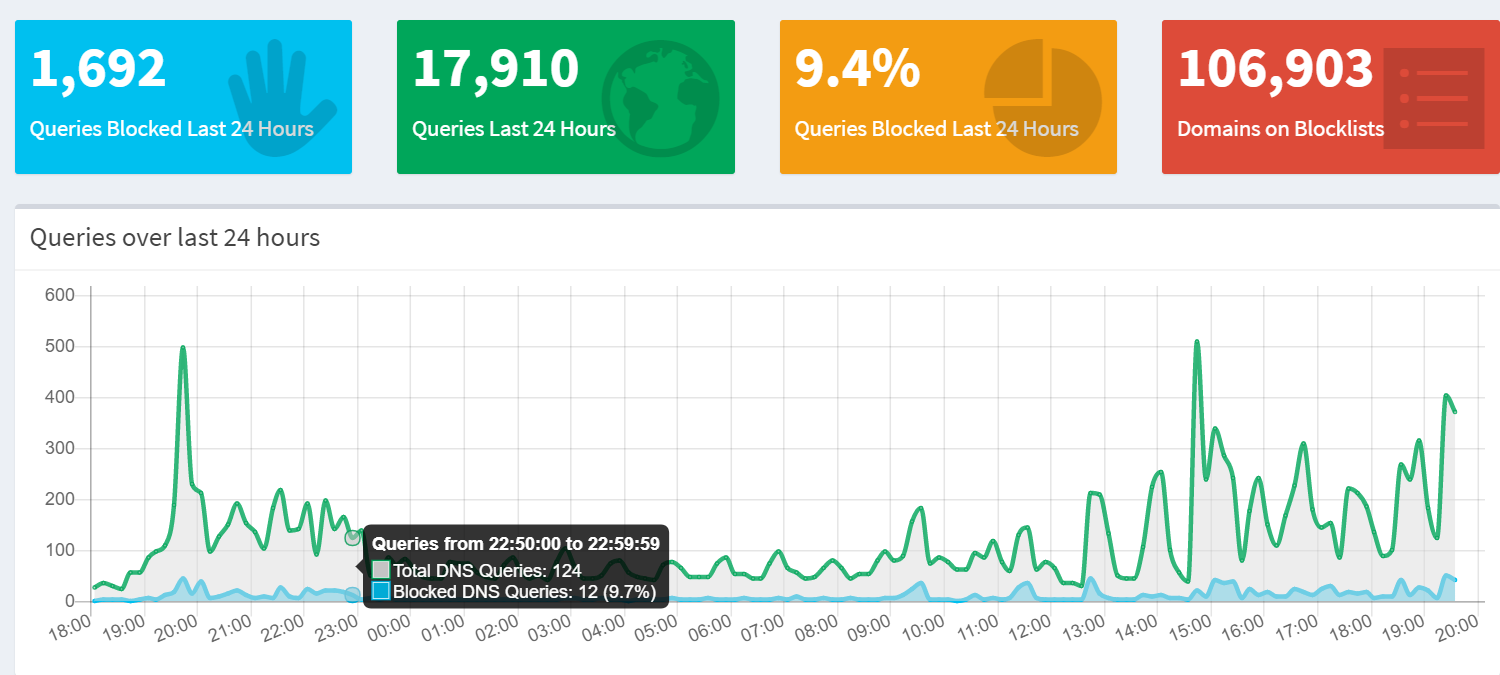

Pi-hole setzt auf dnsmasq und stellt am Besten auch gleich den DHCP Dienst zur Verfügung. Der lässt sich ganz einfach über das Webinterface konfigurieren. Dieses zeigt auch recht interessante Statistiken an.

Ein zusätzlicher Vorteil ist, dass man seine DNS Anfragen über verschiedene Anbieter verteilen kann, so dass die Wahrscheinlichkeit sinkt, dass jemand alle Daten auf einmal bekommt. Und man ist nicht der verordneten Zensur der lokalen DNS Anbieter unterworfen.

Vordefiniert sind die Nameserver von Google, OpenDNS (gehört zu CISCO), Level3, Norton, Comodo und DNS.WATCH. Es steht aber frei einfach eigene zu definieren.